Обнаружен (twitter.com/PayloadSecurity) новый вариант Locky вируса-шифровальщика. Отличий от предыдущей (odin) версии практически нет. Главная разница — это новое расширение, которое добавляется вирусом к зашифрованному файлу. К сожалению, как и для предыдущих версий, на настоящий момент нет возможности бесплатно расшифровать .shit файлы. Единственный способ вернуть свои файлы — это попробовать их восстановить, используя специализированные программы.

Как и предыдущая версия Locky вируса, Shit вирус использует электронную почту для проникновения на компьютер пользователя. Письмо зараженное этим вирусом имеет присоединенный файл с расширением HTA, JS, or WSF. При попытке открытия этого файла, вирус шифровальщик скачивает свой основной файл, расшифровывает его и запускает.

Как и предыдущая версия, Shit (Locky) вымогатель использует легальную программу операционной системы Windows — rundll32.exe для собственного запуска. Пример команды, которая запускает основной файл вируса:

rundll32.exe %Temp%\[имя dll библиотеки вируса],qwerty

Эта версия вируса шифрует файлы 380 разных типов. Это файлы со следующими расширениями:

.yuv,.ycbcra,.xis,.wpd,.tex,.sxg,.stx,.srw,.srf,.sqlitedb,.sqlite3,.sqlite,.sdf,.sda,.s3db,.rwz,.rwl,.rdb,.rat,.raf,.qby,.qbx,.qbw,.qbr,.qba,.psafe3,.plc,.plus_muhd,.pdd,.oth,.orf,.odm,.odf,.nyf,.nxl,.nwb,.nrw,.nop,.nef,.ndd,.myd,.mrw,.moneywell,.mny,.mmw,.mfw,.mef,.mdc,.lua,.kpdx,.kdc,.kdbx,.jpe,.incpas,.iiq,.ibz,.ibank,.hbk,.gry,.grey,.gray,.fhd,.ffd,.exf,.erf,.erbsql,.eml,.dxg,.drf,.dng,.dgc,.des,.der,.ddrw,.ddoc,.dcs,.db_journal,.csl,.csh,.crw,.craw,.cib,.cdrw,.cdr6,.cdr5,.cdr4,.cdr3,.bpw,.bgt,.bdb,.bay,.bank,.backupdb,.backup,.back,.awg,.apj,.ait,.agdl,.ads,.adb,.acr,.ach,.accdt,.accdr,.accde,.vmxf,.vmsd,.vhdx,.vhd,.vbox,.stm,.rvt,.qcow,.qed,.pif,.pdb,.pab,.ost,.ogg,.nvram,.ndf,.m2ts,.log,.hpp,.hdd,.groups,.flvv,.edb,.dit,.dat,.cmt,.bin,.aiff,.xlk,.wad,.tlg,.say,.sas7bdat,.qbm,.qbb,.ptx,.pfx,.pef,.pat,.oil,.odc,.nsh,.nsg,.nsf,.nsd,.mos,.indd,.iif,.fpx,.fff,.fdb,.dtd,.design,.ddd,.dcr,.dac,.cdx,.cdf,.blend,.bkp,.adp,.act,.xlr,.xlam,.xla,.wps,.tga,.pspimage,.pct,.pcd,.fxg,.flac,.eps,.dxb,.drw,.dot,.cpi,.cls,.cdr,.arw,.aac,.thm,.srt,.save,.safe,.pwm,.pages,.obj,.mlb,.mbx,.lit,.laccdb,.kwm,.idx,.html,.flf,.dxf,.dwg,.dds,.csv,.css,.config,.cfg,.cer,.asx,.aspx,.aoi,.accdb,.7zip,.xls,.wab,.rtf,.prf,.ppt,.oab,.msg,.mapimail,.jnt,.doc,.dbx,.contact,.mid,.wma,.flv,.mkv,.mov,.avi,.asf,.mpeg,.vob,.mpg,.wmv,.fla,.swf,.wav,.qcow2,.vdi,.vmdk,.vmx,.wallet,.upk,.sav,.ltx,.litesql,.litemod,.lbf,.iwi,.forge,.das,.d3dbsp,.bsa,.bik,.asset,.apk,.gpg,.aes,.ARC,.PAQ,.tar.bz2,.tbk,.bak,.tar,.tgz,.rar,.zip,.djv,.djvu,.svg,.bmp,.png,.gif,.raw,.cgm,.jpeg,.jpg,.tif,.tiff,.NEF,.psd,.cmd,.bat,.class,.jar,.java,.asp,.brd,.sch,.dch,.dip,.vbs,.asm,.pas,.cpp,.php,.ldf,.mdf,.ibd,.MYI,.MYD,.frm,.odb,.dbf,.mdb,.sql,.SQLITEDB,.SQLITE3,.pst,.onetoc2,.asc,.lay6,.lay,.ms11,.sldm,.sldx,.ppsm,.ppsx,.ppam,.docb,.mml,.sxm,.otg,.odg,.uop,.potx,.potm,.pptx,.pptm,.std,.sxd,.pot,.pps,.sti,.sxi,.otp,.odp,.wks,.xltx,.xltm,.xlsx,.xlsm,.xlsb,.slk,.xlw,.xlt,.xlm,.xlc,.dif,.stc,.sxc,.ots,.ods,.hwp,.dotm,.dotx,.docm,.docx,.DOT,.max,.xml,.txt,.CSV,.uot,.RTF,.pdf,.XLS,.PPT,.stw,.sxw,.ott,.odt,.DOC,.pem,.csr,.crt,.key

Сразу после того как файл зашифрован, его имя изменяет на что-то подобное «83F7J41-A6BD-B525-816E-770A3F745EA8». После чего к имени, добавляется расширение .shit. Например, был файл «фотка.bmp», станет «83F7J41-A6BD-B525-816E-770A3F745EA8.shit». После того,как вирус зашифрует все файлы в кталоге, он создает три файла со следующими именами _WHAT_is.html, _[номер каталога]_WHAT_is.html и _WHAT_is.bmp, каждый из которых содержит инструкцию по расшифровке зашифрованных файлов (точнее куда заплатить деньги, чтобы получить программу-расшифровщик и ключ).

Как расшифровать файлы с расширением .shit

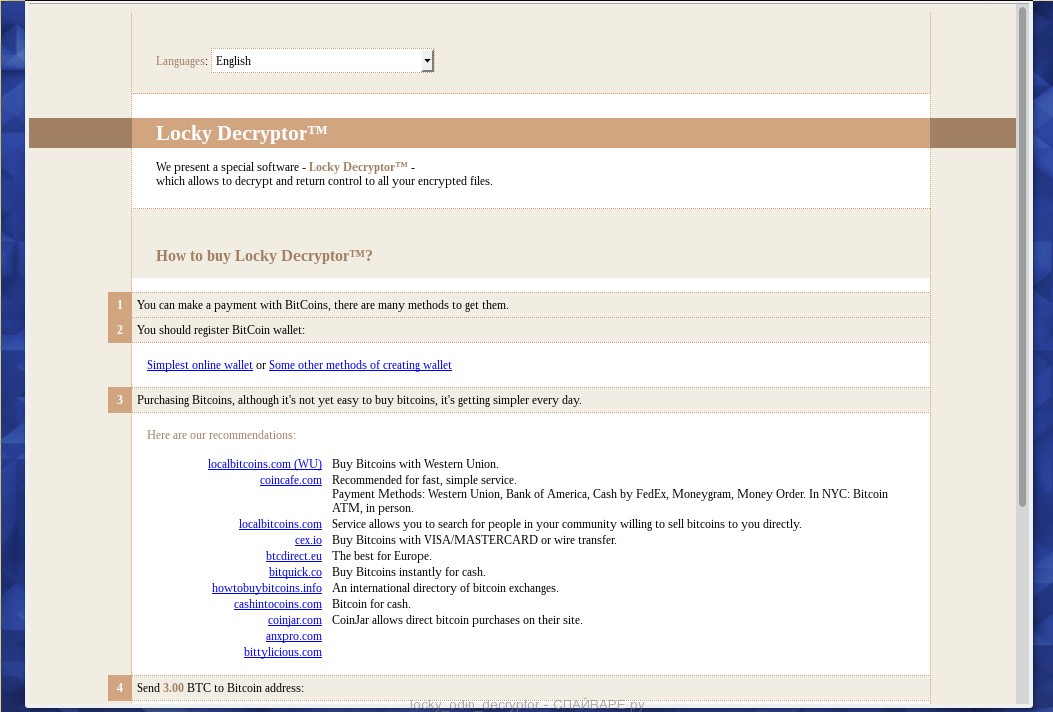

Как я уже написал выше, на настоящий момент нет бесплатной программы, которая может помочь жертве и расшифровать все файлы с расширением .shit. Причиной этого является то, что авторы вируса используют очень стойкий алгоритм шифрования, который имеет длинный ключ шифрования. Подобрать его методом подбора практически невозможно. Поэтому, к сожалению, только связавшись с людьми, которые создали этот вариант Locky вируса, используя адрес указанный в инструкции по расшифровке «_HOWDO_text», и оплатить запрошенный выкуп — единственный способ попытаться получить ключ расшифровки.

Locky decryptor — расшифровщик odin файлов

Конечно, нет никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят необходимый вам ключ. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вредоносных программ.

Всем, кто стал жертвой вируса-шифровальщика, изменяющего расширение файлов на .shit, мы рекомендуем воспользоваться этой инструкцией. В этой инструкции приведены несколько способов, которые могут помочь восстановить все зашифрованные файлы.

Не знал.Круто!