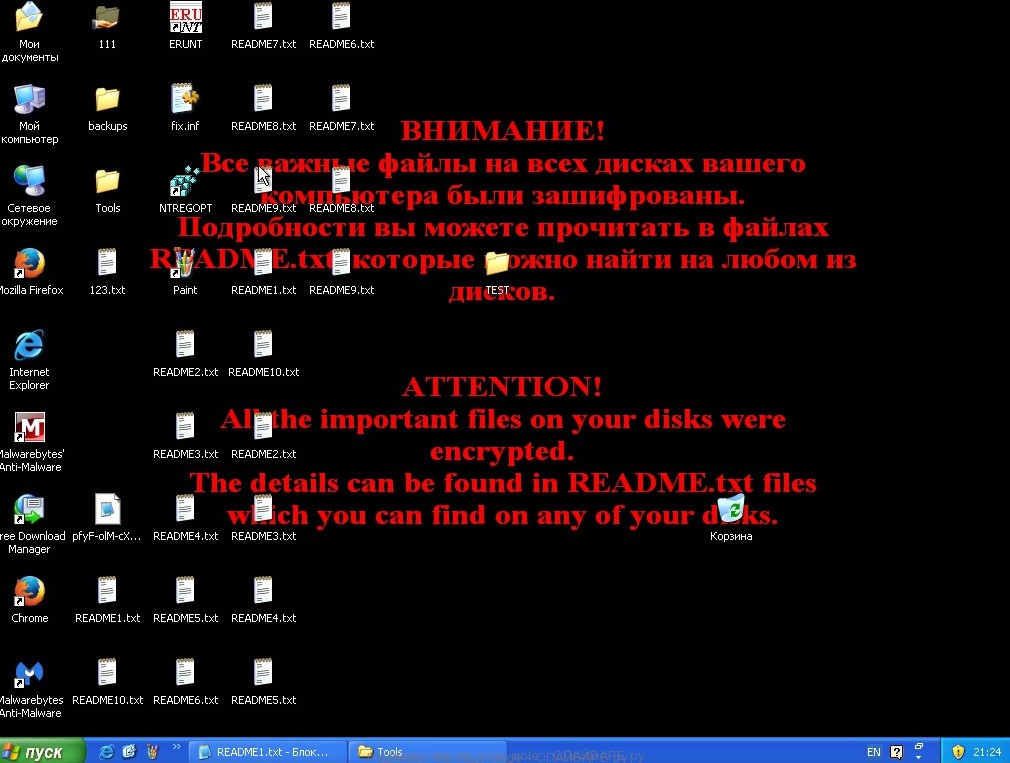

No_more_ransom вирус — это новый вирус-шифровальщик, продолжение печально известной серии вирусов, в состав которой входят better_call_saul и da_vinci_code. Как и его предыдущие версии, этот вирус-вымогатель распространяется посредство спам сообщений. Каждое из этих электронных писем содержит присоединенный файл — архив, который в свою очередь содержит выполняемый файл. Именно при попытке его открытия происходит активизация вируса. No_more_ransom вирус зашифровывает файлы разнообразных типов (документы, картинки, базы данных, включая базы 1С) на компьютере жертвы. После окончания процесса шифрования, все знакомые файлы исчезают, а в папках где хранились документы появляются новые файлы со странными именами и расширением .no_more_ransom. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

No_more_ransom вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, no_more_ransom вирус использует ещё более стойкий режим шифрования, с большей длинной ключа (алгоритм шифрования RSA-3072).

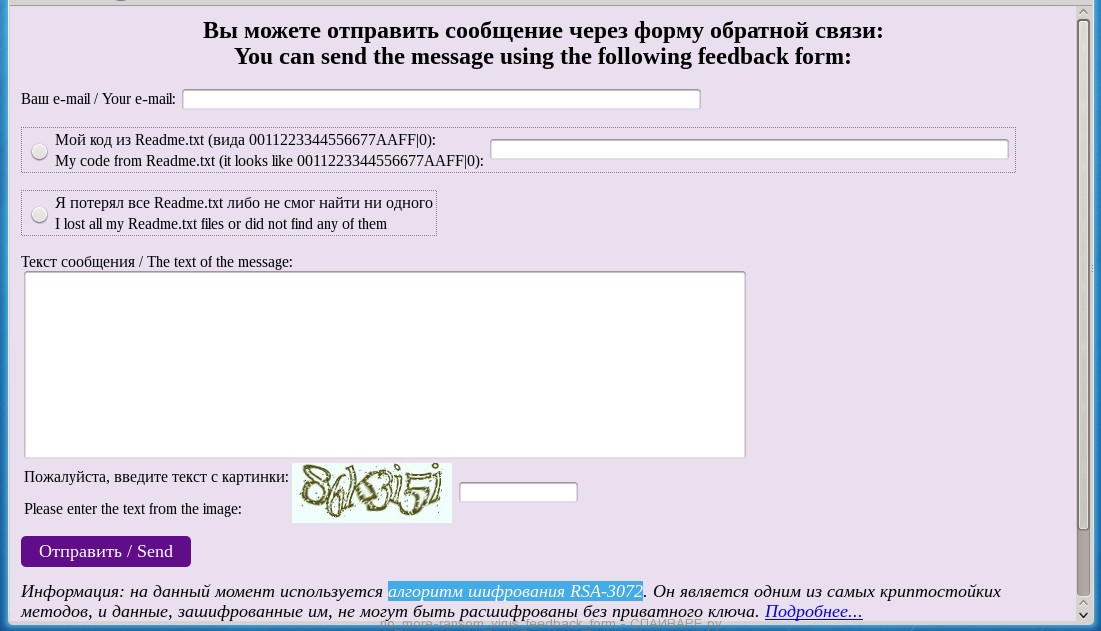

No_more-ransom вирус — форма обратной связи

При заражении компьютера вирусом-шифровальщиком no_more_ransom, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру No_more_ransom шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .no_more_ransom файлов внушительную сумму.

Как no_more_ransom вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик no_more_ransom ?

Мой компьютер заражён вирусом-шифровальщиком no_more_ransom ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

Как удалить вирус-шифровальщик no_more_ransom ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

Как предотвратить заражение компьютера вирусом-шифровальщиком no_more_ransom ?

Как no_more_ransom вирус-шифровальщик проникает на компьютер

No_more_ransom вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера no_more_ransom вирусом-шифровальщиком.

Что такое вирус-шифровальщик no_more_ransom

Вирус-шифровальщик no_more_ransom — это продолжение семьи шифраторов, в которую входит большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик no_more_ransom может использовать несколько разных каталогов для хранения собственных файлов. Например C:\ProgramData\Windows, C:\Users\Все пользователи\Windows, C:\ProgramData\Csrss, C:\Users\Все пользователи\Csrss, C:\ProgramData\System32, C:\Users\Все пользователи\System32. В папке создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Этим вирус обеспечивает себе возможность продолжить шифрование. если пользователь по каким-либо причинам выключил компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик no_more_ransom использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное количество разных видов файлов, включая такие распространенные как:

.3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован, он получает новое имя и расширение .no_more_ransom. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик no_more_ransom активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком no_more_ransom ?

Определить заражён компьютер или нет вирусом-шифровальщиком no_more_ransom довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением no_more_ransom, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке no_more_ransom файлов. Пример содержимого такого файла приведён ниже.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес Novikov.Vavila@gmail.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

http://cryptsen7fo43rr6.onion/

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address Novikov.Vavila@gmail.com .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Как расшифровать файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

На текущий момент нет доступного расшифровщика .no_more_ransom файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Это означает, что без личного ключа, расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы (9000 рублей и более) — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик no_more_ransom ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

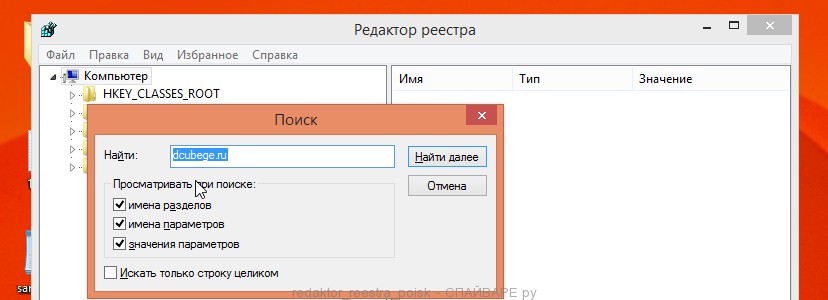

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

regedit

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

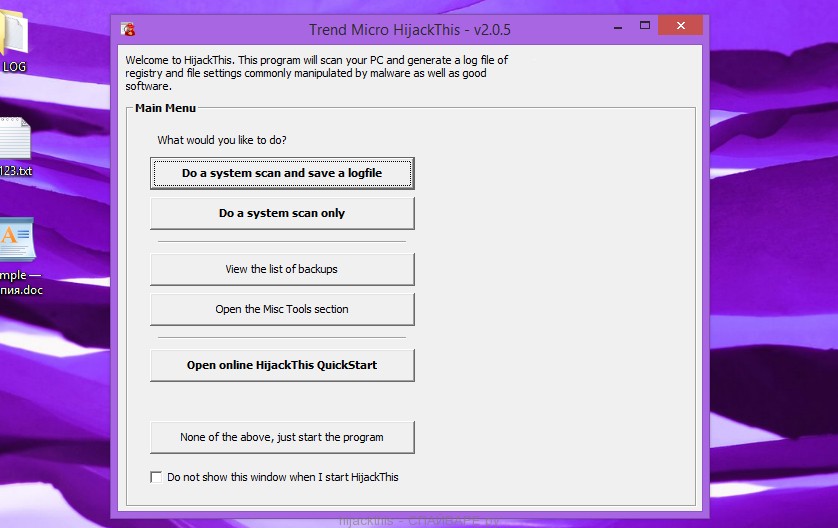

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

Скачано 92361 раз(а)

Версия: 2.0.5

Автор: OpenSource

Категория: Безопасность

Дата обновления: 3 декабря, 2015

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

O4 - HKCU\..\Run: [Client Server Runtime Subsystem] "C:\Documents and Settings\All Users\Application Data\Windows\csrss.exe" O4 - HKLM\..\Run: [Client Server Runtime Subsystem] "C:\Documents and Settings\All Users\Application Data\Windows\csrss.exe"

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

KVRT

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

MBAM

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom. Попробуйте оба метода.

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком no_more_ransom ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

CryptoPrevent — Описание, Отзывы, Инструкция

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от no_more_ransom вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Блин, преогромное спасибо!!! Когда увидел, что документы исчезли, а появились левые файлы с расширением .no_more_ransom, то сначала не поверил глазам. Потом уже в нете увидел, что это вирус шифровальщик виноват. Покопал сеть получше и нашел вас. Короче программы помогли, восстановил самые важные документы. Хотя, часть потерялась 🙁

Здравствуйте, подскажите пожалуйста. а можно с помощью программы QPhotoRec восстановить поврежденные файлы которые находятся не на дисках ноутбука, а на флешке, ну предварительно скопировать их с ноутбука на флешку, чтобы так сказать дело по восстановлению файлов быстрее пошло, а то у меня этот вирус все фото повредил, если можно так сделать то подскажите как это делается? заранее благодарен за ответ

Сергей, ничего копировать нельзя. Желательно вообще перед восстановлением файлов, стараться не пользоваться компьютером, потому что операционная система можете затереть удаленные вирусом не зашифрованные версии ваших файлов. Флешку или внешний носитель можно и нужно использовать как место, куда вы будете восстанавливать файлы.

Чтобы ускорить процесс восстановления, в диалоге, где выбираются типы файлов, оставьте только те, которые вы хотите найти и восстановить. Со всех остальных типов снимите галочки.

Добрый день.

Правильно я понимаю, что Qphotorec не восстанавливает excel файлы ?

Илья, должен восстанавливать, если в списке выбора типов файлов есть xls.

Да на кой писать как от него уберечься? Напишите как файлы вернуть!

Алексей, на сегодняшний день , единственный способ вернуть зашифрованные файлы — это использовать ПО предназначенное для восстановления данных (ShadowExplorer, PhotoRec и подобные).

Не подскажите сервисы что бы почти весь диск на 390ГБ сохранить в интернети а что боюсь потерять, а что пропадёт попробую заново от бэкапить

Антон, к сожалению бесплатных сервисов позволяющих хранить такие большие объемы данных нет, а если и есть, то к ним нет особого доверия. Поэтому лучший вариант — это обратится к лидерам рынка, например Гугл, майкрософт или дропбокс.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

У меня не находит…. что делать?!

Михаил, вероятно вирус уже самоудалился. Но, попробуйте просканировать компьютер программой HijackThis, а затем в результатах сканирования проверить все строчки с идентификатором O4 (первые два символа в начале каждой строки). Каждая строка с таким идентификатором, описывает программу, которая запускается автоматически при включении компьютера. Вот имя этой программы и проверяйте через гугл. Найдете неизвестную, или вирус, то выделите эту строку галочкой и нажмите Fix checked.

В любом случае, дополнительно рекомендую проверить компьютер программами Malwarebytes и KVRT.

Спасибо большое! Ваша статья помогла расшифровать большую часть файлов.

Валерий, прога ShadowEplorer показывает пустые окошки, что на С:, что на D:. Скачивал с другого места, перепроверял, та же история.

Крипто-шериф на nomoreransom.org при попытке отправить им файлы отбрасывает на начальную страницу 🙁

Александр, вероятно вирус удалил все теневые копии файлов. А по поводу сайта nomoreransom.org, пробовали использовать другой браузер ?

Правильно ли я понимаю, что можно винт демонтировать из компа, подключить его как внешний диск к другому компу и сделать восстановление по Вашей подсказке?

Станислав, да все верно.

Та-ак, не получилось! ShadowExplorer видит только мой системный диск. Диск с данными, подключенный через usb, не видит напрочь. Кстати мой логический диск в, который у меня был отключен от функции сохранения, также не виден. Какие есть подсказки?

Получается, что нет теневых копий?

Именно так. Если служба сохранения отключена на диске, то теневые копии не создаются.

Класс! Много нового! При поиске в реестре нашел бинарные коды, только вот что с ними делать? Скопировать не могу, а полностью не показывает их!!!

Валерий, доброго времени суток!

У меня этот вирус зашифровал все фото и видео на съемном диске (он в момент поражения был подключен к компьютеру). Можно ли восстановить этот диск?

Татьяна, оба способа восстановления данных можно использовать. Первый (ShadowExplorer) вероятно не сработает, но попробовать нужно, второй способ работать точно должен.

Добрый день.Пытаюсь восстановить QPhotoRec файлы no_more_ransom, какие места сброса восстановленных каталогов не выбирал , все пишет: «Failed create file! Please choose another destination». Что может быть? Если б все нужные копии ушли в некуда, так и написал бы- не найдены! Или я чего не догоняю? Спасибо.

Борис, судя по ошибке QPhotoRec не может записать восстановленные файлы. Проверьте наличие свободного места на диске, попробуйте использовать другой логический диск, внешний диск или ёмкую флешку.

Валерий добрый день, можно ли с Вами лично связаться? очень нужна Ваша помощь

Юлия Сергеевна, напишите через форму обратной связи (http://www.spyware-ru.com/contact/).

Подскажите а как узнать какой восстановленный файл из какой папки???

Андрей, узнать никак. Только по содержимому восстановленного файла.

А имя файла он не восстанавливает??? У меня уже процесс больше суток идет а выполненно 9 %…

Андрей, то что восстановление файлов зависло на 9% — это не нормально. Процесс поиска и восстановления файлов довольно быстрый. Лучше остановите его, и запустите снова, но выберите для восстановления только те типы файлов, которые вам действительно нужны. Можно так же восстанавливать разные типы по очереди, то есть за первый проход — картинки, за второй документы.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

А как быть, если на диске С нет такого пути?

Всё хорошо, файл удалила, правда через корзину и очистила её. Может ли это на что-то повлиять?

Анна, главное удалить этот файл, чтобы он не запускался автоматически при включении компьютера. Так как именно он во время своей работы шифрует файлы.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

А как быть, если на диске С нет такого пути?

в диспетчере задач я нашла этот файл, но у него странный адрес.

SystemRoot/system 32/csrss.exe. и указан процесс исполнения клиент-сервер

остановить процесс нельзя — пишет отказано в доступе

Наталья, system 32/csrss.exe — это системный файл. Попробуйте поискать csrss.exe используя стандартный поиск WIndows. Если найдете его не в системной папке, то это вероятнее всего это вирус. Найденный файл, для проверки, вы можете загрузить на сайт Virustotal.com, который покажет, вирус это или нет. Так же для дополнительной проверки, вы можете выложить свой HijackThis лог на нашем форуме.

Валерий, здравствуйте. спасибо за ответ. Дело в том, что я сделала всё так, как вы советовали по инструкции. 90% файлов восстановлены и расшифрованы. Большое спасибо за вашу работу и подробную инструкцию к действию.Это действительно работает! Супер!

Но я на 100% не уверена, что удалось уничтожить вирус.и что он не включится после того, как я выключу комп и включу его завтра например. хотя отдельного, не системного файла csrss.exe на компе нет.

как мне проверить, осталось ли где на компе тело вируса или нет?

я второй день уже работаю за компом, файлы в норме, но я комп не выключала.

Заранее спасибо за ответ.

выкладываю лог

Logfile of Trend Micro HijackThis v2.0.5

Scan saved at 2:54:49, on 16.02.2017

Platform: Windows 7 SP1 (WinNT 6.00.3505)

MSIE: Internet Explorer v9.00 (9.00.8112.16447)

—

End of file — 7713 bytes

Наталья, я лог глянул, No_more_ransom вирус не видно. Для дополнительной проверки можете зарегистрироваться на нашем сайте, сделать FRST логи и добавить их на наш форум.

Привет, Валерий

У меня вот ето Av666 @weekendwarrior55.com.h3ll

В ShadowExplorer не видно копий

Нету декриптора и не знаю как инфо восстановить

Если есть у тебя предложения пиши

Спосибо

Виолета, попробуйте второй способ восстановления зашифрованных файлов.

Добрый день, у меня та же проблема но с еще не много проблемнее вирус с локального компьютера попал в сеть, возможно ли востановить из сети файлы? Стоит рэйд контроллер на NASе

Денис, вероятно диск с NASа был подключен, когда вирус шифровал файлы. Поэтому и там файлы тоже были зашифрованы. В этом случае можно попробовать использовать программу QPhotoRec. Не могут точно сказать, сможет ли она работать напрямую с сетевым диском, но если вытащить диски из NAS и физически подключить к компьютеру, то будет.

Здравствуйте, интересует такой вопрос.

Если все файлы зашифрованы то после переустановки системы файлы восстановить не получится?

Файлы с диска D, система стоит на С

Андрей, попробовать стоит, если не было форматирования диска.

Здравствуйте начал поиск в реестре , а что дальше написано удалить как указано на рисунке ниже, а у меня не видно этого рисунка)? И написали поиск в реестре завершён)

Наталья, в реестре вы не нашли «Client Server Runtime Subsystem» ?

Здравствуйте в папке HKEY_CLASSES_ROOT есть такая папка no_more_ransom и 2 такие HKEY_CLASSES_ROOT\ClientCaps.ClientCaps,HKEY_CLASSES_ROOT\ClientCaps.ClientCaps. это те что с именем Client в других папках ниже ничего похожего нету)

Здравствуйте находит файлы по 4к 100 к а больших ненаходит