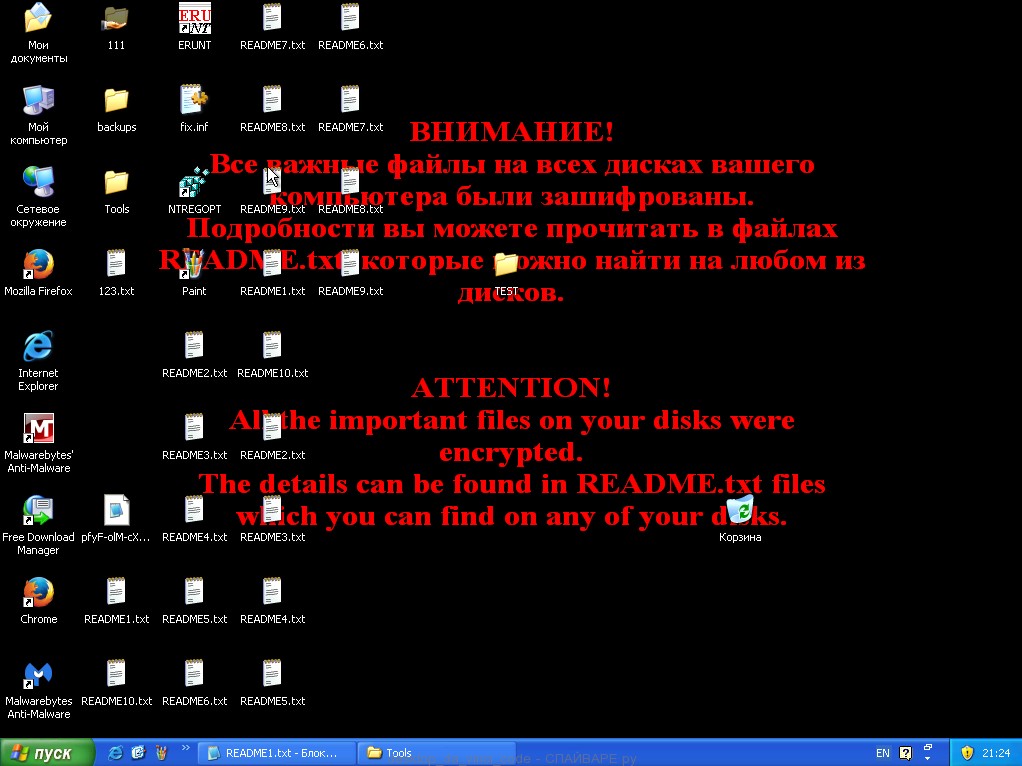

Da_vinci_code вирус — это вирус-шифровальщик, который зашифровывает файлы разнообразных типов (документы, картинки) на компьютере жертвы. После этого вируса, все знакомые файлы исчезают, в папках где хранились документы остаются только файлы со странными именами и расширением .da_vinci_code. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

Da_vinci_code вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, da_vinci_code вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

При заражении компьютера вирусом-шифровальщиком da_vinci_code, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру .da_vinci_code шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .da_vinci_code файлов значительную сумму.

Как da_vinci_code вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик da_vinci_code ?

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как удалить вирус-шифровальщик da_vinci_code ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как предотвратить заражение компьютера вирусом-шифровальщиком da_vinci_code ?

Как da_vinci_code вирус-шифровальщик проникает на компьютер

Da_vinci_code вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера da_vinci_code вирусом-шифровальщиком.

Что такое вирус-шифровальщик da_vinci_code

Вирус-шифровальщик da_vinci_code — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

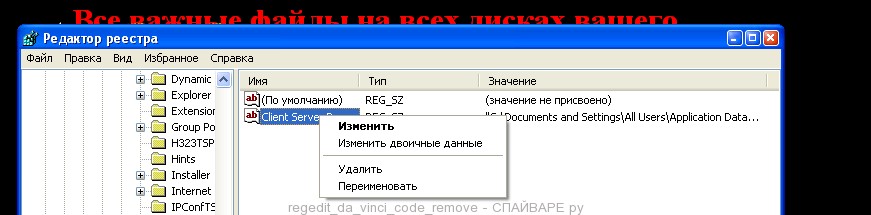

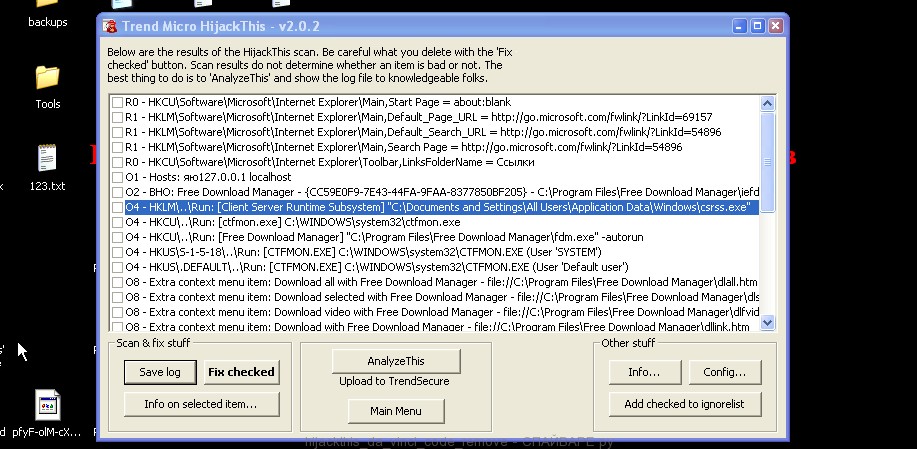

Во время заражения компьютера, вирус-шифровальщик da_vinci_code использует системный каталог C:\Documents and Settings\All Users\Application Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик da_vinci_code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

.3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое имя и расширение .da_vinci_code. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик da_vinci_code активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Определить заражён компьютер или нет вирусом-шифровальщиком da_vinci_code довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением da_vinci_code, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке da_vinci_code файлов. Пример содержимого такого файла приведён ниже.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес VladimirScherbinin1991@gmail.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

http://cryptsen7fo43rr6.onion/

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address VladimirScherbinin1991@gmail.com .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

На текущий момент нет доступного расшифровщика .da_vinci_code файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик da_vinci_code ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

- Редактор реестра

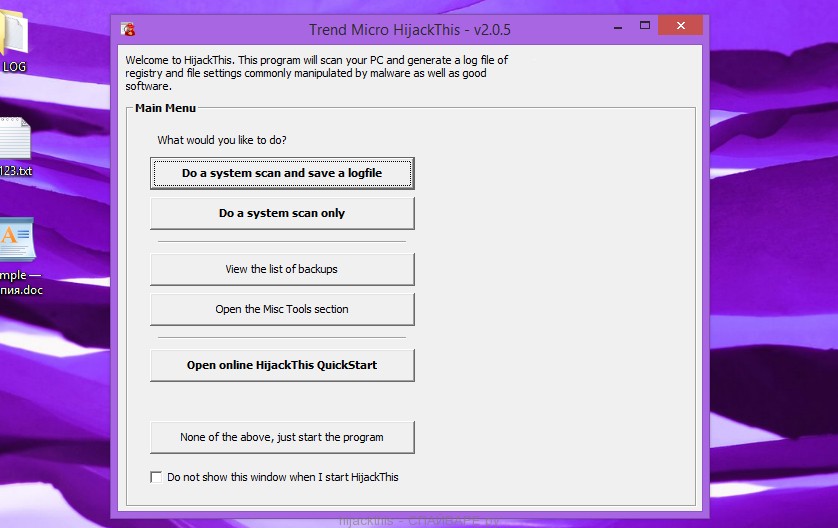

- HijackThis

- KVRT

- MBAM

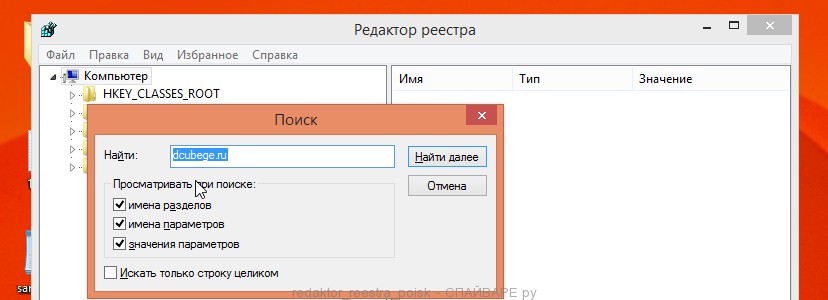

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

regedit

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

HijackThis

KVRT

MBAM

Как восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code. Попробуйте оба метода.

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком da_vinci_code ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

CryptoPrevent — Описание, Отзывы, Инструкция

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от da_vinci_code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Добрый день, Валерий.

Вы пишите, что «В папке Windows создаётся файл csrss.exe» — это актуально только если шифровальщик был запущен пользователем с правами администратора? Или даже если шифровальщик был запущен обычным юзером бесправным, то он все равно умудряется в c:\windows записать свой исполняемый файл? На ОС windows7 \ Server 2008 R2

Тестил вирус уже более двух месяцев назад и честно говоря не помню что там было. Тестировал под XP пользователем с правами админа. На сколько помню, встроенного эксполойта, который может повысить права до админа там нет. Но его особо и не нужно, так как увидев промпт от UAC, 99% пользователей жмут Да автоматом.

помогите пож. код да винчи зашифровал все фото моих детей, у жены траур

Денис, к сожалению, бесплатного расшифровщика код да винчи на данный момент нет. Поэтому для начала попробуйте восстановить файлы используя выше описанную инструкцию. Если не получиться, то файлы не удаляйте, вероятно в будущем дешифровщик код да винчи появится.

Тоже пострадал от мошенников.

Валерий, несколько вопросов.

1. Шифровальщик da_vinci_code свою пакостную работу производит разово ? Ибо после того , как вирус запакостил все доступные ему фото, видео и текстовые файлы на моем компьютере прошло уже более двух месяцев. И я создавал новые текстовые документы, скидывал на комп новые фото и видео файлы. И все ЭТИ вновь созданные файлы не портятся вирусом? Неужели вирус, который сидит на компьютере «отдыхает» определенное время и своего времени, чтобы снова, в один «прекрасный» день СНОВА зашифровать вновь созданные файлы ???

2. Если я подключал к зараженному вирусом-шифровальщиком другой жесткий диск, мог ли вирус перекочевать на этот жесткий диск ? Ведь в этот период не было очередной акции шифрования вновь созданных файлов. ???

Спасибо.

Владимир, нет вирус не отдыхает. В принципе он работает одноразово. На данный момент, практически все шифровальщики делают только одно — после запуска шифруют пользовательские файлы, после чего самоудаляются.

Если жесткий диск подключить именно в момент когда произошло заражение системы, то вирус-шифровальщик зашифрует файлы на нём, но сам никак туда не пролезет.

Позвонили клиенты, поймали тоже вирус из почты, девочка овца открыла письмо со вложением, причем ни какого отношения не несет это письмо, весь комп зашифрован. Ладно комп был один без сети, и т.д. придется всё форматировать и заново систему ставить, т.к. информацию говорят не надо восстанавливать, на флешки были копи документов

Валера спасибо за наводку, буду всем клиентам ставить по умолчанию программу CryptoPrevent

Доброго времени суток. На сервер попал данный вирус. может ли он распространиться на компьютеры в которые мы выгружаем базу1С?

Ольга, сам вирус по сети не распространяется. Но он может зашифровать все файлы доступные на подключенных сетевых дисках.

Пытаюсь восстановить зашифрованные файлы используя PhotoRec,все делаю по инструкции,но кнопка Search

не активна,в чем ошибка,подскажите

Елена, вам необходимо выбрать каталог куда будут восстанавливаться файлы. Для этого нажмите кнопку Browse. Желательно для восстановления выбирать не тот диск, с которого вы восстанавливаете файлы.

Я так и делаю,файлы зашифрованы на С,выбираю диск Д. Все равно кнопка не активна.Может лучше на флэшку?

Схватил Файл «DA_VINCI_CODE» . Доктор Веб почистил комп и вроде бы все удалил. Но при попытке внести в Изображения (открыл новую папку) новую порцию фотографий, они все оказались зашифрованными. И сама библиотека документов, фоток, видео и музыки работает иначе, чем раньше. Т.е. все новое , видимо, шифруется. Что делать, чтобы можно было хотя бы вновь создать архив фоток?.

Вдогонку первому обращению. У меня остались несколько старых фотографий и они же в зашифрованном виде. Можно ли на их основе узнать принцип кодировки, к кому можно с этим обратиться? Что-то на док Вебе не нашел места, где можно получить ответы на подобные вопросы. Да и сама регистрация там прошла нормально, а потом не могу войти, хотя мейл и пароль пишу верно.

Отвечают «неверная авторизация»…

елена, конечно попробуйте. А саму программу PhotoRec запускаете от имени Администратора ?

Борис, вероятно когда вы скидывали фотки, вирус ещё был активен. Попробуйте дополнительно проверить компьютер программами предложенными выше.

По поводу расшифровки файлов. Авторы вируса используют очень стойкий метод шифрования. Поэтому даже обладая одним файлом в зашифрованном и не зашифрованном виде не удасться определить ключ и расшифровать все файлы da_vinci_code.

Если у вас лицензионная версия DrWeb, то стоит обратиться к ним. Может они чем и помогут, но вероятность очень не велика. В любом случае, зашифрованные файлы не удаляйте, возможно в будущем ключ будет определён или будет создана программа дешифровщик.

По-поводу регистрации на сайте DrWeb, попробуйте использовать другой e-mail.

высылаю код шифратора который попался мне. файл с расширением js может кто разберется что он там делает

создает файлы с расширением da_vinci_code

…

Валерий, у моей мамы на работе стоит XP, у неё на рабочем компьютере рабочие файлы (организации), к ней пришло письмо от якобы Ростелеком

Здравствуйте!

Новый счет во вложении или тут: cloud.mail.ru/public/AXua/qNnzmNacs

Сергей Фёдоров

Менеджер компании Ростелеком

Ну она открыла и скачала, естественно не обратила внимание. Затем не смогла открывать файлы word-a. Что делать, я смотрю расширение DA-VINCI_CODE. Звонил в касперский, скинул им файлы чтобы они подумали что сделать… Можете дать какой-то алгоритм для действий.

Мария, тут особого алгоритма нет. Попробуйте способы восстановления зашифрованных файлов предложенные ваше.

У меня есть друг программист скажем работает со всеми вирусами и этот код ещё не предел,готовится очень страшная вирусня,способная пользоваться всеми данными компьютера и привязки в соц.сетях,кредитках,паспортными данными и т.п.ВОТ ЭТО БУДЕТ ПРОБЛЕМОЙ!!!

валерий здравствуйте возможно ли найти человека, который взялся бы за расшифровку да винчи. и в какую примерно сумму это может выйти?

Илья, проблема не в отсутствии алгоритма расшифровки, а в длительности процесса. Чтобы подобрать ключ и расшифровать файлы да винчи понадобится просто ОЧЕНЬ много времени.

ВАЛЕРИЙ, очень много это сколько? год-два, век-тысячилетия? ))

EMDM, если использовать современные компьютеры, то нужны годы.

Валерий, каков шанс восстановления файлов способом, предложенным выше?

Дмитрий, шанс восстановления зашифрованных файлов у всех разный. Конечно, он не 100%, но в любом случае стоит попробовать.

А если папка на хранилке подключалась как локальный диск (назначена буква) чем можно еепопробовать расшифровать. QPhotoRec ее не видит

Дмитрий, в этом случае нужно запускать ShadowExplorer и PhotoRec на том компьютере, где диск находится физически. Если это NAS или что-то подобное, то нужно вытащить диск и физически подключить к компьютеру. Кроме этого, не забудьте проверить, возможно в файл-хранилище настроена система бэкапов.

Здравствуйте, пробовала сделать что либо из выше описанного и застряла буквально на втором этапе: Client Server Runtime Subsystem — ничего не открывается, и что дальше делать не пойму

Елена, что значит не открывается ? Расскажите подробнее.

Неужто у нас нет таких крутых хакеров которые могли бы расшифровать этот шифратор

Или этот шифратор самый лучший и крутой на всей планете Земля и близ лежащих галактик

Ввожу «Client Server Runtime Subsystem», нажимаю Enter. и ничего не происходит, никакие параметры не открываются.

Елена, вы имеете в виду поиск в Редакторе реестра ? Если там ничего не найдено, или не получается воспользоваться редактором реестра, то используйте HijackThis.

Так же можете обратиться на наш форум, мы проверим ваш компьютер на наличие активного da_vinci_code вируса-шифровальщика.

Здравствуйте! Какое отношение имеет данный вирус к паролям в интернете? Стоит ли чего-то опасаться и менять пароли в социальных сетях, почте и т.д.?

И еще один вопрос. Не могу его удалить с компьютера, хочу переустановить виндовс. думаю снесется все, т.к. У меня всего один диск С. Ставили недавно систему и не разбили почему-то на Д И С. Таким образом я полностью избавлюсь от вируса?

Олеся, da_vinci_code вирус сам по себе не предназначен для воровства паролей и другой личной информации. Но, конечно гарантировать ничего нельзя. Если вы хотите перестраховаться на 110%, то пароли конечно можно поменять.

Теперь по поводу переустановки операционной системы. Тут в принципе никаких проблем быть не должно. Просто при установке Windows, предварительно сделайте бэкап нужных вам файлов на внешний носитель, емкую флешку и тд. Затем при установке ОС просто отформатируйте весь диск C (на этапе выбора раздела, кстати тут можно и разбить диск на несколько логических дисков), после чего переходите к установке Windows.

И, конечно переформатировать диск вы полностью удалите вирус.

И ещё, если есть возможность то сделайте копии зашифрованных файлов и инструкции по расшифровке, все может быть, что в будущем появится расшифровщик da_vinci_code файлов.

Все сотрудники в сети работают с правами пользователей, и тут у одной из бухов все доки становятся зашифрованными, это как?

Благодарю за ответ! все так и сделала, при установке ос форматировала все, без опасений, т.к. В день когда подхватила вирус, я скопировала всю важную информацию на флешку (как почувствовала), хотя никогда раньше этого не делала .

Я первый раз подхватила вирус, на подсознательном уровне я чувствовала что незнакомый мне формат это на 99% вирусняк, но чет подумала Если что антивирус предупредит меня об опасности, не тут то было))) теперь буду более бдительной!

Дмитрий, для запуска da_vinci_code вируса, ему права администратора не нужны, он запускается с правами пользователя и шифрует все что ему доступно.

Олеся, как было предложено выше, для защиты от da_vinci_code подобных вирусов дополнительно к вашему антивирусу установите программу CryptoPrevent.

Здравствуйте! У меня вопрос на засыпку. А почему с этой проблемой не справляется Восстановление Системы самой винды? Ведь, по-идее, оно может вернуть файлы, программы и значение реестра как было до заражения. Как обстоят дела с восстановлением системы после зашифровывания файлов?

Эдуард, Восстановление Системы поможет вам восстановить системные файлы и значения реестра на момент создания точки восстановления. Вернуть пользовательские файлы не получится. Для этого используйте программу ShadowExplorer или Photorec.

Добрый день, Валерий.

Я воспользовалась вашими советами при расшифровки файлов с помощью программы QPhotoRec, создалось огромное кол-во папок и в них в основном все текстовые файлы, то есть это всё?

Валерий,подскажите пожалуйста как пользоваться программой ShadowExplorer. Не активен ни один из разделов.

Алла, перед началом поиска оригиналов зашифрованных файлов, вы в настройках File Formats выбрали все типы ? Если нет, то попробуйте заново выполнить восстановление, но выбрать все нужные вам типы файлов. Если текстовые не нужны, то не выбирайте этот тип файлов.

Фарид, если не активен ни один из разделов, значит служба восстановления системы не включена (ru.wikipedia.org/wiki/Восстановление_системы).

Здравствуйте, Валерий.

Выбрала все типы. Программа расшифровала абсолютно все файлы в текстовые, вот маленькая часть одного из текстового файла, возможно это была картинка (QQuickParticleEmitter _uid_=»4456469″ state=»» opacity=»1″ scale=»1″ rotation=»0″ z=»0″ x=»0″ y=»0″ visible=»1″>

<QDeclarativeText _uid_="4456474" state="" opacity="0" scale="1.2" rotation="0" z="0" x="0" y="0" )

И еще вопрос, в каждой папке присутствует Exсеl-кие файлы с расширением csv (Comma Separated Values File), это что-то значит? Спасибо

Алла, попробуйте выбрать только те типы файлов, которые вам действительно нужны. Судя по примеру который вы привели, был вероятно восстановлен файл лога (журнала). То что присутствуют файлы csv не значит ничего, просто программа PhotoRec, после восстановления файла его тип ставит в соответствии с его содержимым. То есть если внутри текст, то будет txt файл, если программа считает что там картинка определенного формата, то и расширение поставит соответствующее.

Спасибо, попробую.