Обнаружен (@benkow_) новый вирус-шифровальщик, который называет себя RAA. Его основное отличие от других подобных зловредов в том, что он полностью написан на языке JavaScript. Стандартная реализация этого языка не позволяет зашифровывать файлы, поэтому RAA вирус использует внешнюю библиотеку CryptoJS, что позволяет этому JS вирусу-шифровальщику шифровать файлы методом AES.

Как работает RAA вирус-шифровальщик

Как большинство других вирусов шифровальщиков, RAA вирус распространяется посредством электронной почты. В сообщении, которое получает жертва находиться прикрепленный файл, например счет_doc.js. Благодаря вводящему в заблуждение имени файла, а точнее добавлению «doc», жертва не замечает, что реальное расширение файла — «js». При попытке открыть такой файл, Windows автоматически вызывает интерпретатор языка JavaScript, который уже запускает вирус-шифровальщик.

Поведение JavaScript вируса-шифровальщика аналогично другим подобным вредоносным программам. Вирус сканирует все доступные диски и определяет, на какие из них разрешена запись. Затем вирус ищет файлы, которые будут зашифрованы. Мишенью становятся все файлы со следующими расширениями:

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .LCD, .zip, .rar, .csv

При чем, во время шифрования, вирус пропускает все файлы чьи имена содержат .locked, ~ и $ или находятся в следующих папках:

Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData, Temp, ProgramData, Microsoft

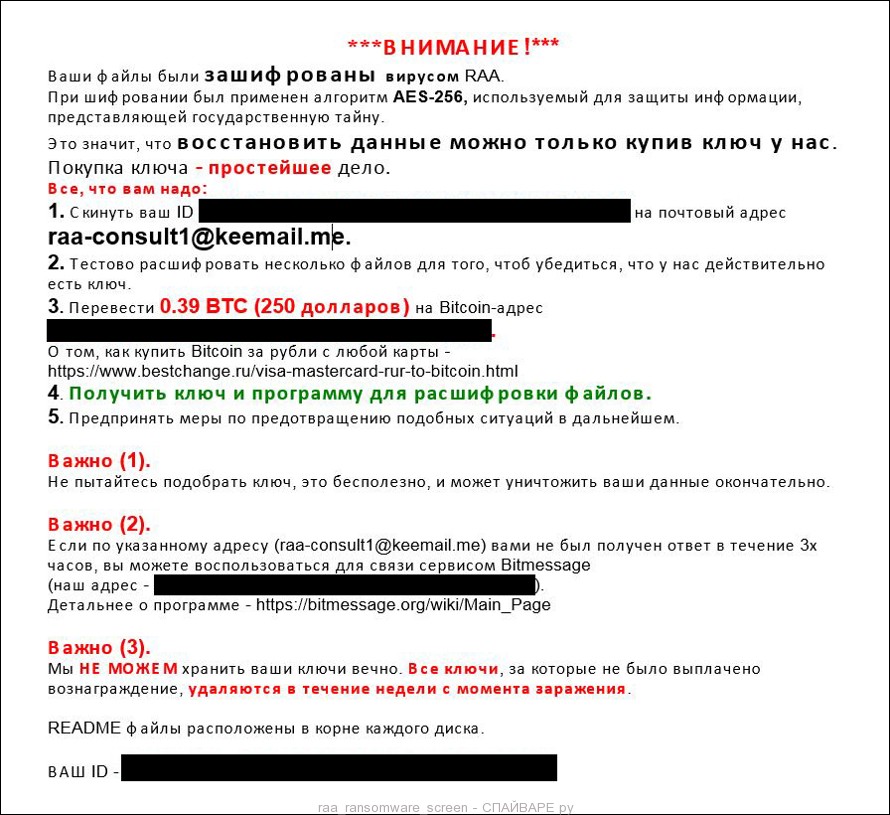

После того как файл зашифрован, к его имени добавляется расширение .locked. Например, если файл имел имя «Документ.doc», то после зашифровки его имя изменится на «Документ.doc.locked». Когда все файлы будут зашифрованы, вирус создаст файл с именем !!!README!!!{id}.rtf, где {id} — индивидуальный номер заражённого компьютера. Этот файл будет содержать инструкцию по расшифровке. Её пример приведен на рисунке выше. Авторы вируса требуют оплатить 0.39Биткоина, что около 250 долларов или 16000 рублей.

Как расшифровать .locked файлы, зашифрованные RAA вирусом

На настоящий момент нет программы позволяющей расшифровать файлы. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только связавшись с авторами вируса, используя адрес raa-consult1@keemail.me, и оплатить запрошенный выкуп — единственный способ попытаться получить ключ расшифровки. Но, конечно, нет никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Всем, кто стал жертвой RAA вируса, мы рекомендуем воспользоваться этой инструкцией, для попытки восстановить свои файлы используя бесплатные программы ShadowExplorer и PhotoRec.