Новый варинт Locky вируса-шифровальщика был обнаружен несколько дней назад (dvk01uk). Этот вариант практически не имеет отличий от прошлого варианта вируса-вымогателя. Основное отличие — теперь вместо расширения zepto, к зашифрованным файлам добавляется расширение odin.

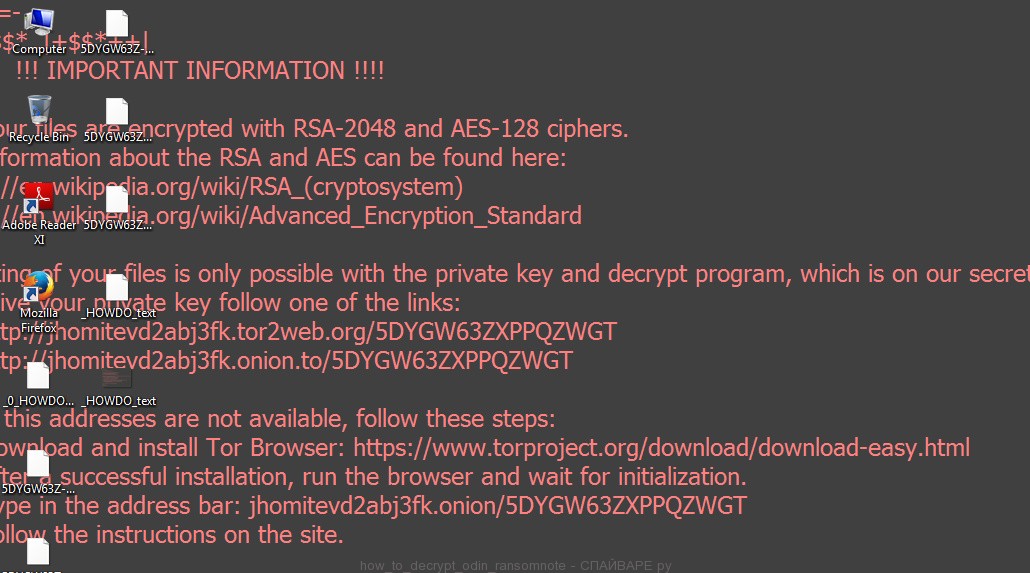

Сообщение на Рабочем столе зараженного компьютера — Инструкция по расшифровки odin файлов

Как и предыдущая версия Locky вируса, Odin шифровальщик распространяется посредством электронной почты. Жертва получает письмо содержащее присоединенный файл, пример подобных писем приведен ниже:

Dear [удалено], Please find attached documents as requested. Best Regards, [удалено]

При открытии присоединенного файла происходит скачивание тела вируса в каталог Temp на компьютере жертвы. После чего используя программу rundll32.exe, вирус запускает свой основной файл на выполнение. Пример команды запуска Odin вируса:

rundll32.exe %Temp%\[имя dll библиотеки вируса],qwerty

Сразу после запуска вирус шифрует все файлы, расширение которых одно из следующих:

.yuv, .ycbcra, .xis, .wpd, .tex, .sxg, .stx, .srw, .srf, .sqlitedb, .sqlite3, .sqlite, .sdf, .sda, .s3db, .rwz, .rwl, .rdb, .rat, .raf, .qby, .qbx, .qbw, .qbr, .qba, .psafe3, .plc, .plus_muhd, .pdd, .oth, .orf, .odm, .odf, .nyf, .nxl, .nwb, .nrw, .nop, .nef, .ndd, .myd, .mrw, .moneywell, .mny, .mmw, .mfw, .mef, .mdc, .lua, .kpdx, .kdc, .kdbx, .jpe, .incpas, .iiq, .ibz, .ibank, .hbk, .gry, .grey, .gray, .fhd, .ffd, .exf, .erf, .erbsql, .eml, .dxg, .drf, .dng, .dgc, .des, .der, .ddrw, .ddoc, .dcs, .db_journal, .csl, .csh, .crw, .craw, .cib, .cdrw, .cdr6, .cdr5, .cdr4, .cdr3, .bpw, .bgt, .bdb, .bay, .bank, .backupdb, .backup, .back, .awg, .apj, .ait, .agdl, .ads, .adb, .acr, .ach, .accdt, .accdr, .accde, .vmxf, .vmsd, .vhdx, .vhd, .vbox, .stm, .rvt, .qcow, .qed, .pif, .pdb, .pab, .ost, .ogg, .nvram, .ndf, .m2ts, .log, .hpp, .hdd, .groups, .flvv, .edb, .dit, .dat, .cmt, .bin, .aiff, .xlk, .wad, .tlg, .say, .sas7bdat, .qbm, .qbb, .ptx, .pfx, .pef, .pat, .oil, .odc, .nsh, .nsg, .nsf, .nsd, .mos, .indd, .iif, .fpx, .fff, .fdb, .dtd, .design, .ddd, .dcr, .dac, .cdx, .cdf, .blend, .bkp, .adp, .act, .xlr, .xlam, .xla, .wps, .tga, .pspimage, .pct, .pcd, .fxg, .flac, .eps, .dxb, .drw, .dot, .cpi, .cls, .cdr, .arw, .aac, .thm, .srt, .save, .safe, .pwm, .pages, .obj, .mlb, .mbx, .lit, .laccdb, .kwm, .idx, .html, .flf, .dxf, .dwg, .dds, .csv, .css, .config, .cfg, .cer, .asx, .aspx, .aoi, .accdb, .7zip, .xls, .wab, .rtf, .prf, .ppt, .oab, .msg, .mapimail, .jnt, .doc, .dbx, .contact, .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .wallet, .upk, .sav, .ltx, .litesql, .litemod, .lbf, .iwi, .forge, .das, .d3dbsp, .bsa, .bik, .asset, .apk, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .pst, .onetoc2, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key

После чего имя файла изменяется на что-то похожее «27F18F41-A6BD-B525-816E-770A3F745EA8», а в качестве расширения используется слово odin. Например, был файл «картинка.bmp», станет «27F18F41-A6BD-B525-816E-770A3F745EA8.odin». Затем вирус создает файлы с именами _HOWDO_text.html, _HOWDO_text.bmp, или _[номер каталога]_HOWDO_text.html.

Как расшифровать .odin файлы, зашифрованные новой версией Locky вируса

На настоящий момент нет программы позволяющей расшифровать odin файлы. Виной этому, стойкий алгоритм шифрования используемый этим вирусом. Это значит без личного ключа расшифровать зашифрованные картинки, фотографии, документы и другие пользовательские файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только связавшись с авторами вируса, используя адрес указанный в инструкции по расшифровке «_HOWDO_text», и оплатить запрошенный выкуп — единственный способ попытаться получить ключ расшифровки.

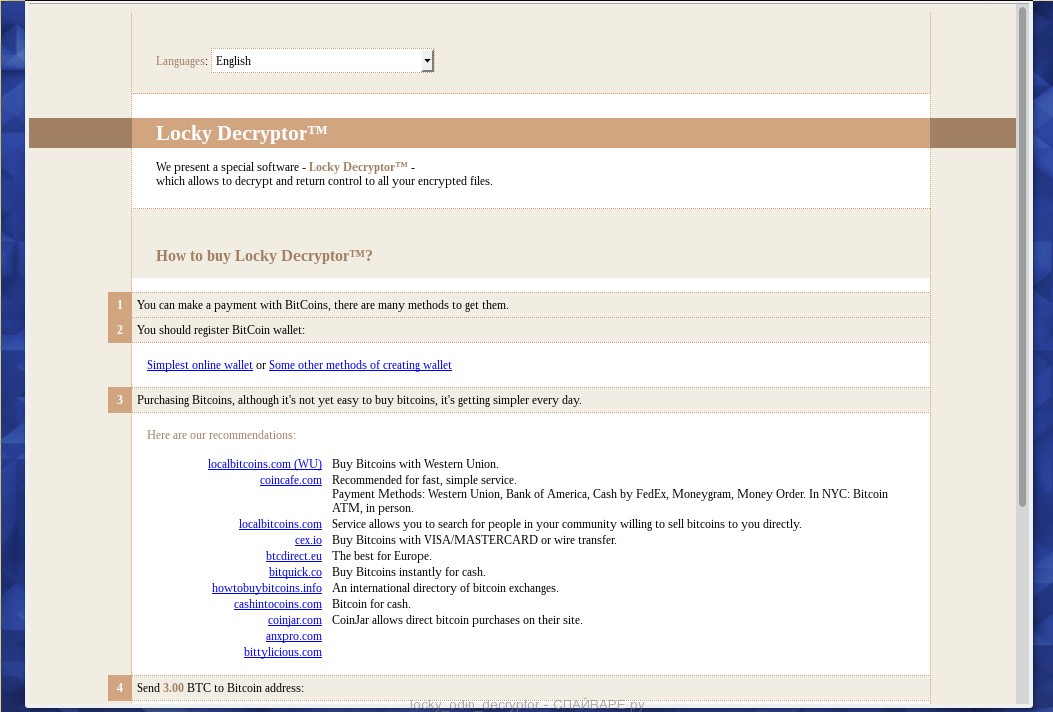

Locky decryptor — расшифровщик odin файлов

Конечно, нет никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят необходимый вам ключ. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вредоносных программ.

Всем, кто стал жертвой Odin вируса, мы рекомендуем воспользоваться этой инструкцией, для попытки восстановить свои файлы используя бесплатные программы ShadowExplorer и PhotoRec.