Обучающий вирус-шифровальщик недавно был обнаружен сотрудником компании AVG (Jakub Kroustek @). Своей целью этот вирус ставит не получение выкупа, а дать возможность пользователям компьютера почувствовать себя в роли жертвы, увидеть свои файлы зашифрованными, а после первого испуга и приложив небольшие усилия, быстро восстановить их. В отличии от других вирусов шифровальщиков, этот зловред предоставляет пользователю пароль расшифровки и ссылку на программу, которая может расшифровать все зашифрованные файлы.

Подробнее об обучающем вирусе-шифровальщике

Этот вымогатель основан на шифровальщике с открытым кодом Hidden Tear. При попадании на компьютер он шифрует файлы в строго ограниченном списке каталогов:

%USERPROFILE%\Desktop

%USERPROFILE%\Downloads

%USERPROFILE%\Documents

%USERPROFILE%\Pictures

%USERPROFILE%\Music

%USERPROFILE%\Videos

Шифруются не все вподряд файлы, а только те, которые имеют следующие расширения:

.txt, .exe, .doc, .docx, .xls, .index, .pdf, .zip, .rar, .css, lnk, .xlsx, .ppt, PPTX, .odt, .jpg, .bmp , .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, psd, .bk, BAT, .mp3, .mp4, .wav,. WMA, .avi, .divx, .mkv, .mpeg, .wmv, .mov, .ogg

Для шифрования, обучающий вирус-шифровальщик использует метод AES со статическим ключом (паролем):

HDJ7D-HF54D-8DN7D

После того как файл зашифрован, к его имени добавляется расширение .isis. Например, если имя файла «картинка.jpg», то зашифрованный файл будет иметь имя «картинка.jpg.isis»

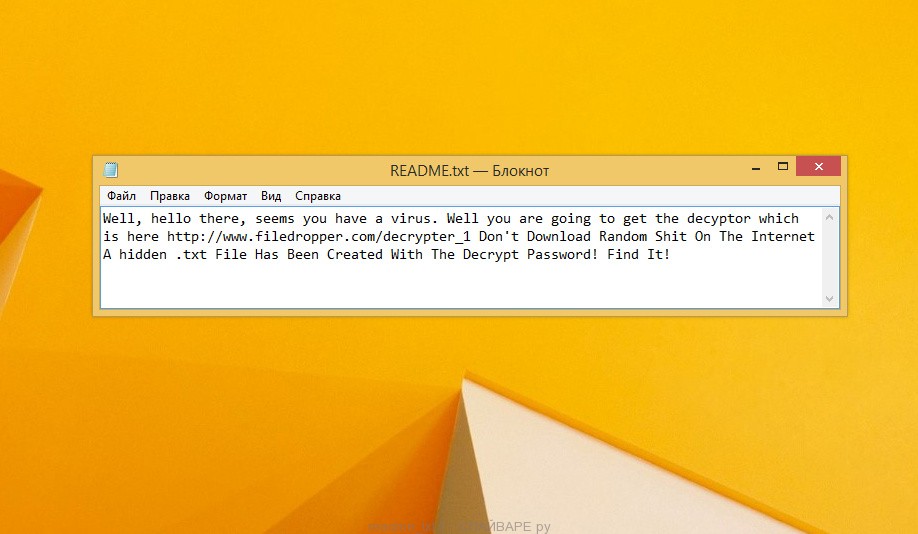

Когда все файлы будут зашифрованы, на Рабочем столе жертвы будет создан файл с именем README.txt в котором сообщается о том, что произошло с файлами и как можно восстановить их. Так же приводится ссылка на дешифровщик.

Well, hello there, seems you have a virus. Well you are going to get the decyptor which is here http://www.filedropper.com/decrypter_1 Don’t Download Random Shit On The Internet A hidden .txt File Has Been Created With The Decrypt Password! Find It!

В файле так же говорится о том, что пользователю нужно самостоятельно найти скрытый файл, который содержит пароль расшифровки. В ходе анализа, было обнаружено, что этот скрытый файл находится в папке %USERPROFILE%\Documents и имеет имя DecryptPassword.txt. В этом файле и находиться пароль, который могут использовать все жертвы этого вируса-шифровальщика.

Когда она будет закончена, она будет создавать записку под названием README.txt на рабочем столе жертвы. В настоящей записке содержится ссылка на дешифратор и информацию о том, что случилось с файлами жертвы. Скрытый файл, который он ссылается находится в% USERPROFILE% \ Documents \ DecryptPassword.txt и содержит пароль, который может быть использован для расшифровки файлов.

Как расшифровать .isis файлы

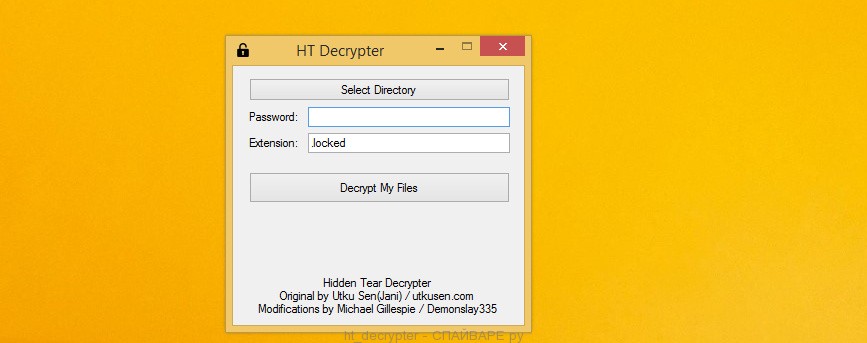

Хотя обучающий вирус-шифровальщик предлагает использовать свой дешифровщик, ссылку на которую приводит в записке README.txt, мы предлагает использовать бесплатный Hidden Tear дешифратор, который был разработан Michael Gillespie.

Скачайте программу используя эту ссылку. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку hidden-tear-decrypter.

Запустите hidden-tear-decrypter и вы увидите главное меню программы HT Decryptor, как показано на следующем рисунке.

Выберите каталог, в котором находятся зашифрованные файлы, нажав кнопку Select Directory. Затем в поле Password введите HDJ7D-HF54D-8DN7D, а в поле Extension .isis. После чего нажмите кнопку Decrypt My Files.