Новый вирус-шифровальщик обнаружен работником антивирусной компании AVG (Jakub Kroustek). Разработчики этого вируса в качестве основы взяли проект с открытым кодом EDA2, но при этом использовать стандартные ключи проекта для расшифровки файлов не получится, они были изменены.

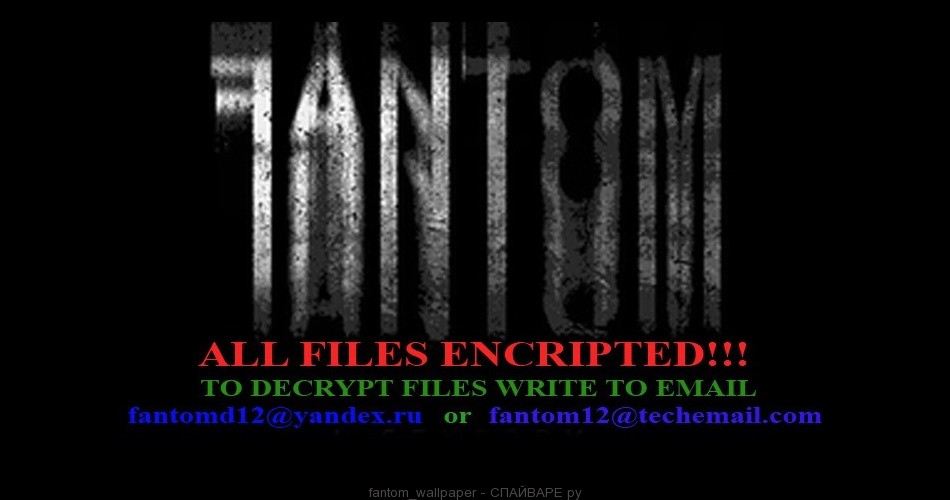

Рабочий стол компьютера зараженного fantom вирусом

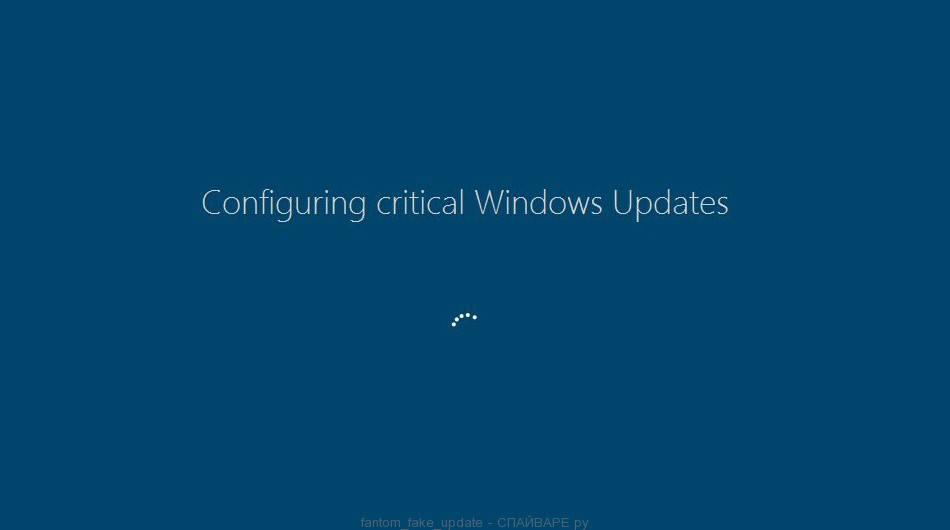

Ещё одной особенностью Fantom вируса, является то, что он скрывается под видом обновления операционной системы Windows. При этом в процессе шифрования файлов, будет показываться окно установки обновления со счетчиком, который соответвует проценту уже зашифрованных файлов.

Fantom вирус симулирует процесс установки кримтического обновления

К сожалению, в настоящее время нет никакого способа расшифровать файлы, которые были зашифрованны Fantom вирусом. Как уже было сказано выше, стандартные ключи проекта EDA2 не подходят.

Как работает Fantom вирус-шифровальщик

Многие вирусы и трояны скрываются под именем компонентов Windows. Авторы Fantom вируса решили поступить так же. В свойствах выполняемого файла вируса всё указывает на то, что этот файл — критическое обновление, и более того — он создан в компании Microsoft. После своего запуска, вирус создает файл WindowsUpdate.exe, который будет показывать поддельный экран установки критического обновления Windows. Этот экран перекрывает Рабочий стол и все запущенные приложения. Само создание такого поддельного процесса установки нужно для того, чтобы пользователь заражённого компьютера не обратил внимание на резко увеличивающуюся нагрузку на компьютер и его жесткий диск. При этом, если в этот момент нажать CTRL + F4, то программа WindowsUpdate.exe будет закрыта, но процесс шифрования файлов не остановится.

Поведение Fantom вируса-шифровальщика аналогично другим подобным вредоносным программам. Вирус сканирует все доступные диски и определяет какие файлы будут зашифрованы. Мишенью становятся все файлы со следующими расширениями:

.001, .1cd, .3d, .3d4, .3df8, .3fr, .3g2, .3gp, .3gp2, .3mm, .7z, .aac, .abk, .abw, .ac3, .accdb, .ace, .act, .ade, .adi, .adpb, .adr, .adt, .ai, .aim, .aip, .ais, .amf, .amr, .amu, .amx, .amxx, .ans, .ap, .ape, .api, .apk, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .asa, .asc, .ascx, .ase, .asf, .ashx, .asmx, .asp, .aspx, .asr, .asset, .avi, .avs, .bak, .bar, .bay, .bc6, .bc7, .bck, .bdp, .bdr, .bib, .bic, .big, .bik, .bkf, .bkp, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpl, .bsa, .bsp, .cag, .cam, .cap, .car, .cas, .cbr, .cbz, .cc, .ccd, .cch, .cd, .cdr, .cer, .cfg, .cfr, .cgf, .chk, .clr, .cms, .cod, .col, .cp, .cpp, .cr2, .crd, .crt, .crw, .cs, .csi, .cso, .css, .csv, .ctt, .cty, .cwf, .d3dbsp, .dal, .dap, .das, .dayzprofile, .dazip, .db0, .dbb, .dbf, .dbfv, .dbx, .dcp, .dcr, .dcu, .ddc, .ddcx, .dem, .der, .desc, .dev, .dex, .dic, .dif, .dii, .dir, .disk, .divx, .diz, .djvu, .dmg, .dmp, .dng, .dob, .doc, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .dvd, .dvi, .dvx, .dwg, .dxe, .dxf, .dxg, .elf, .epk, .eps, .eql, .erf, .err, .esm, .euc, .evo, .ex, .exif , .f90, .faq, .fcd, .fdr, .fds, .ff, .fla, .flac, .flp, .flv, .for, .forge, .fos, .fpk, .fpp, .fsh, .gam, .gdb, .gho, .gif, .grf, .gthr, .gz, .gzig, .gzip, .h3m, .h4r, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .ibank, .icxs, .idx, .ifo, .img, .indd, .ink, .ipa, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jar, .jav, .java, .jc, .jfif, .jgz, .jif, .jiff, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .kdb, .kdc, .kf, .kmz, .kwd, .kwm, .layout, .lbf, .lbi, .lcd, .lcf, .ldb, .lgp, .litemod, .log, .lp2, .lrf, .ltm, .ltr, .ltx, .lvl, .m2, .m2v, .m3u, .m4a, .mag, .man, .map, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .md, .md3, .mdb, .mdbackup, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .mic, .mip, .mkv, .mlx, .mod, .mov, .moz, .mp3, .mp4, .mpeg, .mpg, .mpqge, .mrw, .mrwref, .msg, .msp, .mxp, .nav, .ncd, .ncf, .nds, .nef, .nfo, .now, .nrg, .nri, .nrw, .ntl, .odb, .odc, .odf, .odi, .odm, .odp, .ods, .odt, .odtb .oft, .oga, .ogg, .opf, .orf, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pak, .pbf, .pbp, .pbs, .pcv, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkh, .pkpass, .pl, .plc, .pli, .pm, .png, .pot, .potm, .potx, .ppd, .ppf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prt, .psa, .psd, .psk, .pst, .ptx, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qbb, .qdf, .qel, .qic, .qif, .qpx, .qtq, .qtr, .r3d, .ra, .raf, .rar, .raw, .rb, .re4, .res, .rev, .rgn, .rgss3a, .rim, .rng, .rofl, .rrt, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rw2, .rwl, .sad, .saf, .sav, .sb, .sc2save, .scm, .scn, .scx, .sdb, .sdc, .sdn, .sds, .sdt, .sen, .sfs, .sfx, .sh, .shar, .shr, .shw, .sid, .sidd, .sidn, .sie, .sis, .slm, .sln, .slt, .snp, .snx, .so, .spr, .sql, .sqx, .sr2, .srf, .srt, .srw, .ssa, .std, .stt, .stx, .sud, .sum, .svg, .svi, .svr, .swd, .swf, .syncdb, .t12, .t13, .tar, .tax, .tax2015, .tax2016, .tbz2, .tch, .tcx, .text, .tg, .thmx, .tif, .tlz, .tor, .tpu, .tpx, .trp, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .umx, .unity3d, .unr, .unx, .uop, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .val, .vc, .vcd, .vdf, .vdo, .ver, .vfs0, .vhd, .vmf, .vmt, .vob, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wad, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x3f, .xf, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xltx, .xlv, .xlwx, .xml, .xpi, .xpt, .xvid, .xwd, .xxx, .yab, .yps, .z02, .z04, .zap, .zip, .zipx, .zoo, .ztmp

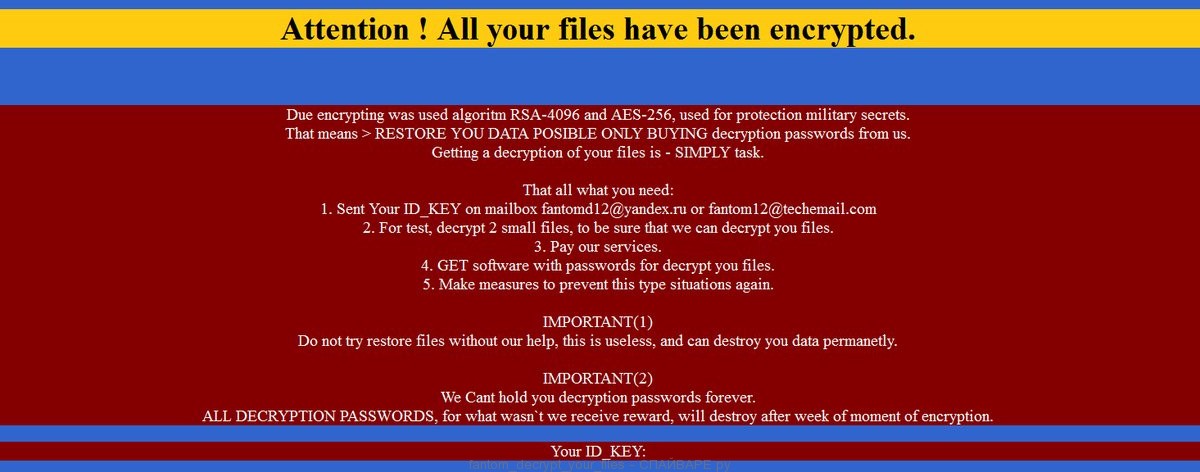

После того как файл зашифрован, к его имени добавляется расширение .fantom. Например, если файл имел имя «Документ.doc», то после зашифровки его имя изменится на «Документ.doc.fantom». В каждый каталог, содержащий зашифрованные файлы, вирус будет добавлять файл с именем DECRYPT_YOUR_FILES.HTML. Этот файл будет содержать инструкцию по расшифровке. Скриншот такой инструкции приведен ниже:

Инструкция по расшифровке файлов, зашифрованных Fantom

Содержимое этой инструкции:

Attention! All your files have been encrypted Due encrypting was used algoritm RSA-4096 and AES-256, used for protection military secrets. That means > RESTORE YOU DATA POSIBLE ONLY BUYING decryption passwords from us. Getting a decryption of your files is - SIMPLY task. That all what you need: 1. Sent Your ID_KEY on mailbox fantomd12@yandex.ru or fantom12@techemail.com 2. For test, decrypt 2 small files, to be sure that we can decrypt you files. 3. Pay our services. 4. GET software with passwords for decrypt you files. 5. Make measures to prevent this type situations again. IMPORTANT (1) Do not try restore files without our help, this is useless, and can destroy you data permanetly. IMPORTANT (2) We Cant hold you decryption passwords forever. ALL DECRYPTION PASSWORDS, for what wasn't we receive reward, will destroy after week of moment of encryption. Your ID_KEY

Как расшифровать .fantom файлы, зашифрованные вирусом

На настоящий момент нет программы позволяющей расшифровать файлы. Виной этому, стойкий алгоритм шифрования AES-128, используемый этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только связавшись с авторами вируса, используя адреса fantomd12@yandex.ru или fantom12@techemail.com, и оплатить запрошенный выкуп — единственный способ попытаться получить ключ расшифровки. Но, конечно, нет никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят необходимый вам ключ. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вредоносных программ.

Всем, кто стал жертвой Fantom вируса, мы рекомендуем воспользоваться этой инструкцией, для попытки восстановить свои файлы используя бесплатные программы ShadowExplorer и PhotoRec.