Несколько дней назад был обнаружен новый вирус шифровальщик, авторы которого назвали его Bart. Судя по анализу, которому провели эксперты, он является новой версией вируса шифровальщика Locky.

Как и его предшественник, Bart вирус распространяется посредством электронной почты. В сообщении, которое получает жертва находиться прикрепленный файл, например photo.zip, который в свою очередь содержит JavaScript файл. При попытке его открыть, Windows автоматически вызывает интерпретатор языка JavaScript, что в свою очередь запускает процесс загрузки и выполнения на компьютере жертвы вируса-шифровальщика.

Как работает Bart вирус-шифровальщик

Поведение Bart вируса-шифровальщика аналогично другим подобным вредоносным программам, но есть небольшое отличие. Он не поражает компьютеры находящиеся в России, Белоруссии и Украине, определяя это по системным настройкам операционной системы (язык).

Bart вирус шифрует все файлы со следующими расширениями:

.123, .3dm, .3ds, .3g2, .3gp, .602, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .bak, .bat, .bmp, .brd, .cgm, .cmd, .cpp, .crt, .csr, .CSV, .dbf, .dch, .dif, .dip, .djv, .djvu, .DOC, .docb, .docm, .docx, .DOT, .dotm, .dotx, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .jar, .java, .jpeg, .jpg, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mov, .mp3, .mp4, .mpeg, .mpg, .ms11, .MYD, .MYI, .NEF, .odb, .odg, .odp, .ods, .odt, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .PPT, .pptm, .pptx, .psd, .rar, .raw, .RTF, .sch, .sldm, .sldx, .slk, .stc, .std, .sti, .stw, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vdi, .vmdk, .vmx, .vob, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .XLS, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip

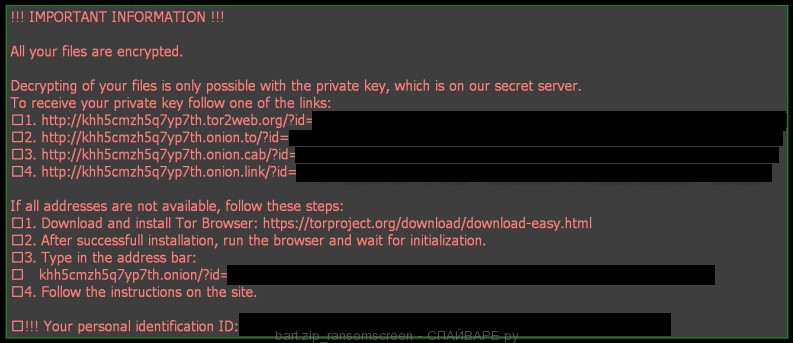

После того как файл зашифрован, к его имени добавляется расширение .bart.zip. Например, если файл имел имя «Документ.doc», то после зашифровки его имя изменится на «Документ.bart.zip». Когда все файлы будут зашифрованы, вирус создаст файл с именем recover.txt, который содержит следующий текст:

!!! IMPORTANT INFORMATION !!!

All your files are encrypted.

Decrypting of your files is only possible with the private key, which is on our secret server.

To receive your private key follow one of the links:

1. http://xxx

2. http://xxx

3. http://xxx

4. http://xxxIf all addresses are not available, follow these steps:

1. Download and install Tor Browser: https://torproject.org/download/download-easy.html

2. After successfull installation, run the browser and wait for initialization.

3. Type in the address bar:

4. Follow the instructions on the site.!!! Your personal identification ID:

Чтобы восстановить свои файлы, вымогатели требуют посетить специальный сайт, на котором можно скачать Decryptor Bart — программу расшифровщик. Но чтобы её скачать, нужно оплатить авторам вируса 3 Биткоина, что около 200000 рубей.

Как расшифровать .bart.zip файлы, зашифрованные Bart вирусом

На настоящий момент нет программы позволяющей расшифровать файлы. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит, без личного ключа, расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за его большой длины. Поэтому, к сожалению, только связавшись с авторами вируса, используя адрес указанный в файле recover.txt, и оплатить запрошенный выкуп — единственный способ попытаться получить программу расшифровщик Decryptor Bart и восстановить свои файлы.

Всем, кто стал жертвой bart.zip вируса, мы рекомендуем воспользоваться этой инструкцией, для попытки восстановить свои файлы используя бесплатные программы ShadowExplorer и PhotoRec.

«При попытке его открыть, Windows автоматически вызывает интерпретатор языка JavaScript, что в свою очередь запускает процесс загрузки и выполнения на компьютере жертвы вируса-шифровальщика» — а если в системе используется контроль запуска программ (запрещены любые неизвестные скрипты и исполняемые файлы), то этот шифровальшик все равно запустится? Ведь, согласно тексту выше, он вызывает интерпретатор языка JavaScript, который скорее всего разрешен в ОС.

Если выполнение интерпретатора языка JavaScript отключено, то конечно вирус не активируется. Можно просто сменить ассоциацию js файлов, пусть например открываются Блокнотом.