Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

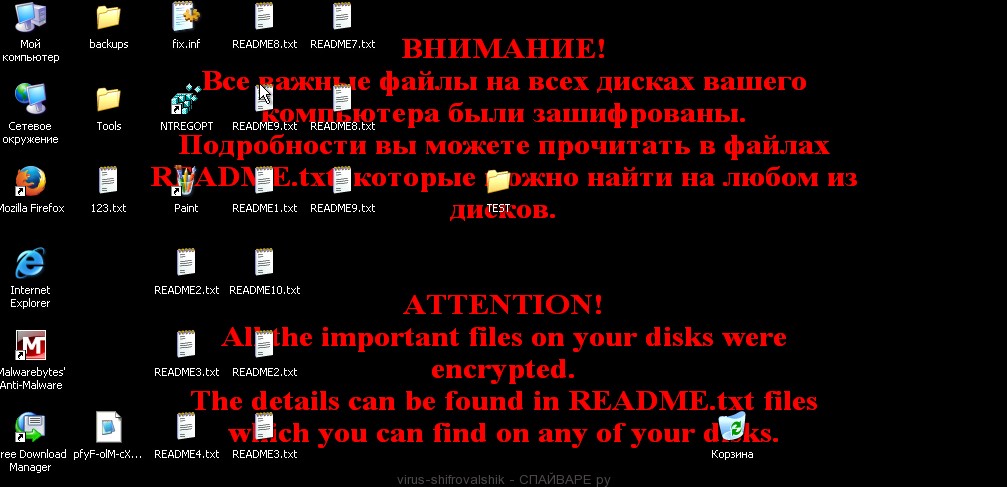

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Спасибо! А как удалить зашифрованные файлы? Некоторые не удаляются с ПК

Попробуйте способ из этого вопроса http://www.spyware-ru.com/question/posle-udaleniya-virusa-kod-da-vinchi-ostalis-na-rabochem-stole-neudalyaemye-fajly/

Добрый день , вообщем попробовал восстановить картинки :

1) ShadowExplorer никак не помог

2) PhotoRec вроде как и восстановила , но она слишком сильно уменьши разрешение фотографии

Что мне делать ? Есть другие варианты восстановление информации ?

Андрей, вероятно PhotoRec нашел ранее удаленные копии фотографий в низком разрешении и восстановил их. Что еще можно сделать, выполнить поиск ещё раз. Кроме этого, вместо PhotoRec можно попробовать использовать другие программы, которые разработаны для восстановления удаленных файлов.

Добрый вечер, если я просканировала программой malwarebytes и вирус не нашла, значит я его очистила обычным удалением файлов?

я просто все зашифрованные и подозрительные файлы удалила, и также почистила реестр и временные файлы интернета утилитой.

и теперь не пойму, удален вирус или нет… как убедиться?

Анна, практически всегда, сразу после того как вирус зашифровал файлы, он самоудаляется. Поэтому, если обе программы предложенные для проверки ничего не нашли, то вероятнее вирус-шифровальщика на компьютере нет.

Так же можете попробовать создать новый документ Word на рабочем столе, после чего дать компьютеру постоять во включенном состоянии несколько десятков минут, затем перезагрузить его. Если с файлом все нормально, то активного шифровальщика нет.

Да, и не забывайте, что для защиты от вирусов-шифровальщиков обязательно нужен антивирус, плюс дополнительно установите CryptoPrevent.

Добрый день, воспользовался программой PhotoRec, она в папку создала каталоги с именами recup_dir.1, recup_dir.2 и т.д., но в них файлы и архивы очень много, которые не возможно открыть, соответственно программа не смогла расшифровать файлы.

Что посоветуете еще сделать? Заранее, спасибо!

Иван, программа PhotoRec не расшифровывает файлы, она находит их ранее удаленные копии и восстанавливает. Конечно, возможны ситуации когда файлы восстанавливаются с ошибками.

В вашем случае что происходит ? Программа, которой вы хотите открыть восстановленный файл пишет, что файл с ошибкой ?

Да

Тут 100% работающего метода подсказать нельзя. Единственное, можно попробовать другие утилиты, которые могут находить и восстанавливать удаленные файлы. Но далеко не факт что они помогут.

Мы заплатили 10 тыс за ключ и программу расшифровщик((

А чужой ключ и программа дешифратор подходит к другим файлам зараженным на другом компьютере, или для каждого компа свой уникальный ключ и дешифровщик?

Владимир, подходят в очень редких случаях. Когда в инструкции по расшифровке зашифрованных файлов, которую оставляет на зараженном компьютере вирус-шифровальщик, конкретно приведен ID компьютера, то вероятнее всего расшифровщик от другого компьютера не подойдет.

Тогда получается всё рано придется заплатить им за дешифратор. А кто заплатил, им вообще присылают дешифратор или это полное кидалово? Есть хоть какая-то информация по этому поводу?

Владимир, какая может быть гарантия от людей, которые крякнули ваш компьютер, зашифровали файлы, а теперь требуют деньги. Гарантии нет никакой, только надежда. Если у вас были зашифрованы ОЧЕНЬ ВАЖНЫЕ файлы и их нужно вернуть, то можно попробовать.

Как определить тип шифровальщика если имя файла *.no_more_ransom

Кирилл, так и ищите по расширению (no_more_ransom). Правда, сразу хочу сказать, что бесплатного дешифратора пока нет.

Попробовал куриитом и касперски ремувал тулл. Не нашел. Может и удалился сам, но я нашел странный файл csrss.exe в автозагрузке из директории с\программДата\виндовс.

В общем у кого не выходит найти антивирусом, внимательно смотрите автозагрузку, часто под системные процессы такие вирусы косят. Не перепутайте только =)

Странно. Интернет был выключен, лет сто не заходила через пк на почту и уж точно не открывала никакие подозрительные письма и не переходила на всякие ссылки. Спокойно себе смотрела видео, внезапно появился синий «экран смерти» и компьютер перезагрузился, после чего на рабочем столе зашифровались все картинки. Открыла файл «пожалуйста_прочти_меня», написанный на английском и сразу поняла, что это своего рода афера. Как такое могло произойти? И возможно ли восстановить файлы в таком случае без траты денег?

Даша, вы не уточнили каким вирусом шифровальщиком был заражен ваш компьютер. Вероятно это WanaDecryptor, который зашифровывает файлы и добавляет к их имени расширение WNCRY. Этот вирус распространяется посредством уязвимости в операционной системе (MS17-010). Заражению происходит посредством SMB. Подвержены все современные версии Windows.

Чтобы удалить вирус и восстановить файлы WNCRY, используйте шаги из выше приведенной инструкции.

пожалуйста, подскажите, если ShadowExplorer не видит вообще диск или разделы на компьютере, как это исправить?

мда, судя по тишине не там спросил

спасибо и на том, разобрался сам

здравствуйте и мои данные зашифровал бизнес пак и не могу зайти, crypt какой то как быть? помогите плиз

ЗАКОДИРОВАЛ МОЙ БИЗНЕС ПАК

klarkson, для удаления вируса шифровальщика и восстановления зашифрованных файлов используйте инструкцию приведенную выше.

:)) осталось только …….РАЗБЕЖАВШИСЬ ПРЫГНУТЬ СО СКАЛЫ…..

Алексей, это не поможет вернуть файлы. В последнее время наметилась тенденция, что авторы шифровальщиков спустя некоторое время, обычно пол-года, выкладывают мастер ключ на разных публичных площадках. После этого появляются бесплатные расшифровщики. Кроме этого, бывают случаи когда создаются расшифровщики и без мастер ключа. Поэтому, нужно сохранить файлы и все что относится к вирусу-шифровальщику и просто ждать.

А если все важные файлы были ранее загружены в облако (и не пострадали) можно сделать сброс настроек ? Поможет ли сброс удалить вирус с компьютера?

Viktoriya, непонятно что вы понимаете под сбросом настроек ? Если восстановить исходную конфигурацию компьютера или переустановить систему, то конечно это вам поможет избавиться от вируса и его последствий.

Вчера вечером все файлы на сервере зашифровались с расширением fack. Сисадмин развоит рукми, написал Касперскому. Был опыт работы с такими форматами?

Сергей, попробуйте глянуть на id-ransomware, может есть какой дешифратор. если нет, то остается только попробовать восстановить зашифрованные файлы используя выше предложенные программы.

Доброго времени суток. Подскажите пожалуйста. Как можно определить тип вируса, если файлы с расширением .doc, .docx, .pdf, .zip, .jpd, стали с расширением hta? Дело в том, что на работе женщина открыла файл с расширением .pdf, которое пришло ей по почте. Окно в котором была инструкция по переводу средств, она закрыла, при этом файлов README.txt или подобных нет. Файлы с указанными выше расширениями зашифровались. Как быть? Помогите пожалуйста.

Пробовал через ShadowExplorer восстановить, но в правом окне зашифрованный файл с расширением .hta не появляется, соответственно нет меню EXPORT.

TwoGarin, а там зашифрованные файлы и не будут показаны. Вы выбираете дату создания теневых копий (цифра 2 на картинке выше) после чего в правой панели отображаются все файлы, теневые копии которых есть на диске. Выбирает нужный вам файл и экспортируете его.

Определить тип вируса шифровальщика попробуйте здесь id-ransomware.malwarehunterteam.com/index.php?lang=ru_RU

А если переустановить комп, этот вирус исчезнет? А Kaspersky Virus Removal Tool ничего не нашёл. Сейчас проверяю Доктором ВЕБ. тРИ УГРОЗЫ НАЙДЕНЫ, НО НЕ ФАКТ, ЧТО ШИФРОВАЛЬЩИК.

Если вы заново установите Windows, предварительно отформатировав системный раздел, то конечно, этим вы удалите и вирус-шифровальщик.

У меня вот точно такая картинка, как у вас первый кадр… пока все выключил, читаю как побороть, ну и чтобы больше не навредил…

У нас тоже зашифровали базу 1С и вымогали деньги,люди призываю чтобы никто им не платил, они ничего не высылают, оставили нас с носом,ни базы ни денег, пока мы так и будем платить мошенникам, они так и будут иметь стабильный заработок!!!Если бы все перестали платить, то и их заработок иссяк!!! Поэтому давайте делать бэкапы и не будем обогащать мошенников!!!

Здравствуйте, подскажите а можно востановить зашифрованные файлы .apocalypse

Здраствуйте, хотел скачать NordVPN, и когда распаковал, файли стали зашифрованы в формате MMUZ, можно ли востановить!!!!

Заранее спасибо

MMUZ — это новая версия STOP вируса-шифровальщика, для восстановления файлов попробуйте эту инструкцию https://www.spyware-ru.com/kak-udalit-urnb-virus-shifrovalshhik-rasshifrovat-urnb-fajly/

Подскажите пожалуйста, файлы с таким расширением к какому типу шифрования относится ABB_Basic_brochure_ua.pdf.[ID-F8E74C55].[Rick9890@Onionmail.org].nbyk9